Một báo cáo mới của kaspersky Lab cho thấy, nhóm tin tặc mạng Naikon đã tốn 5 năm để thâm nhập thành công vào các tổ chức, quốc gia xung quanh Biển Đông.

Các chuyên gia phát hiện ra rằng, các thành viên trong nhóm Naikon nói tiếng Trung Quốc. Mục tiêu chính của nhóm này là các cơ quan chính phủ cấp cao, các tổ chức dân sự và quân sự ở các nước như Philippines, Malaysia, Cambodia, Indonesia, Việt Nam, Myanmar, Singapore và Nepal.

Cách thức tấn công quen thuộc là thông qua tập tin đính kèm độc hại chứa trong email.

Nhóm gián điệp mạng Naikon được Kaspersky Lab nhắc tới lần đầu tiên trong một báo cáo hồi nửa cuối tháng 4.2015, mang tên "Ký sự Hellsing: Đế chế đáp trả". Báo cáo này nói về sự trả đũa lẫn nhau giữa các nhóm tin tặc. Cụ thể, nhóm tin tặc Hellsing đã quyết định trả đũa khi bị nhóm tin tặc khác là Naikon tấn công.

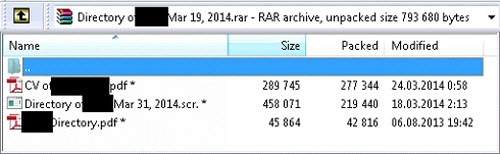

Các mục tiêu của Naikon bị tấn công bằng phương pháp truyền thống là email giả mạo chứa tập đính kèm, được thiết kế có chủ đích dựa trên sự quan tâm của nạn nhân. Tập tin đính kèm này trông giống như tài liệu Word nhưng thực chất là một tập tin thực thi độc hại.

Do đó, Kaspersky Lab khuyến nghị các tổ chức tự bảo vệ mình trước Naikon bằng các cách sau:

- Không mở tệp đính kèm và các đường link từ những người bạn không quen biết.

- Sử dụng giải pháp cao cấp chống phần mềm độc hại

- Nếu cảm thấy không chắc về tập tin đính kèm, hãy mở tập tin đó bằng các dịch vụ trực tuyến.

Nguồn thông tin được HOCHOIMOINGAY.com sưu tầm từ Internet