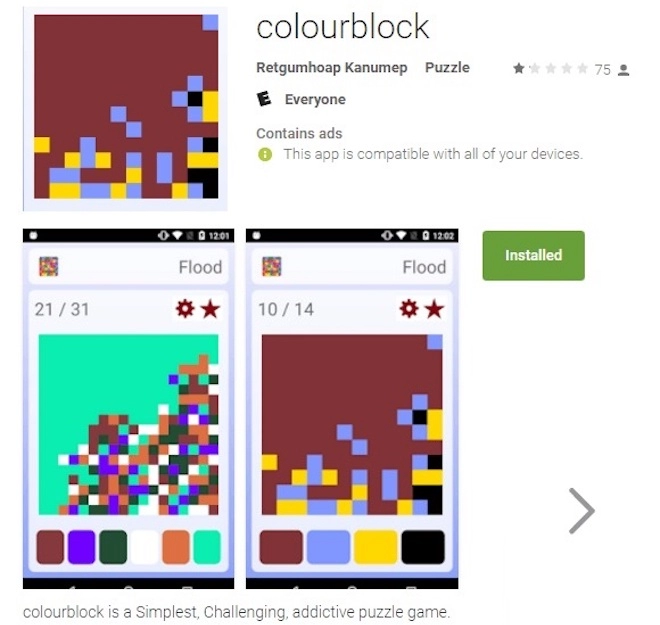

Một trò chơi được dùng để phát tán Dvmap.

Hãng bảo mật Kaspersky Lab cho biết vừa phát hiện một trojan mới được phát tán thông qua kho ứng dụng Google Play. Trojan này có tên Dvmap, không chỉ chiếm quyền quản trị cao nhất (root) của smartphone Android, mà nó còn có thể kiểm soát thiết bị bằng cách chèn mã độc hại vào thư viện hệ thống.

Nếu xâm nhập thành công, nó có thể ẩn mình để tránh bị phát hiện. Xuất hiện trên Google Play, trojan này đã được tải xuống hơn 50.000 lần kể từ tháng 3/2017. Kaspersky Lab đã báo cáo trojan này tới Google, và Dvmap đã được gỡ bỏ.

Dvmap được phát tán như một trò chơi thông qua kho ứng dụng Google Play. Để vượt qua quy trình kiểm tra an ninh của Google Play, người tạo phần mềm độc hại đã tải ứng dụng sạch lên cửa hàng vào cuối tháng 3/2017. Sau đó họ cập nhật phiên bản độc hại này trong một khoảng thời gian ngắn trước khi tải một phiên bản sạch khác. Trong khoảng thời gian 4 tuần, họ đã làm điều này ít nhất 5 lần.

Dvmap được cài đặt tự động vào thiết bị của nạn nhân qua 2 giai đoạn. Trong giai đoạn đầu, phần mềm độc hại cố gắng giành quyền root trên thiết bị. Nếu thành công, nó sẽ cài đặt một số công cụ, một số trong đó có vài nhận xét bằng tiếng Trung Quốc. Một trong những thành phần này là "com.qualcmm.timeservices" giúp kết nối trojan với máy chủ C&C. Tuy nhiên, trong giai đoạn điều tra, malware đã không nhận được bất kỳ lệnh nào để đáp lại.

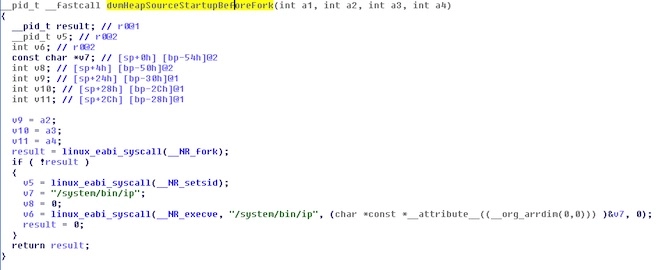

Một đoạn mã độc trong Dvmap.

Trong giai đoạn chính của sự lây nhiễm, trojan khởi chạy một tập tin khởi đầu, kiểm tra phiên bản Android được cài đặt và quyết định thư viện nào để đưa mã của nó vào. Bước tiếp theo là ghi đè mã độc hại lên mã hiện có, có thể làm cho thiết bị bị lây nhiễm hư hỏng.

Chúng cũng có thể tắt tính năng xác minh ứng dụng (Verify Apps) của Android. Sau đó, thiết bị sẽ chuyển sang cài đặt "Nguồn không xác định", cho phép cài đặt ứng dụng từ mọi nơi chứ không chỉ là Google Play - đây có thể là các ứng dụng quảng cáo độc hại hoặc không mong muốn.

Qua quan sát, các nhà nghiên cứu thấy rằng, phần mềm độc hại của Dvmap theo dõi và báo cáo mọi hành động của nó tới máy chủ C&C (mặc dù máy chủ C&C không hồi đáp). Điều này cho thấy phần mềm độc hại chưa được hoàn thiện hoặc được thực hiện chưa đầy đủ.

Để phòng tránh Dvmap và các mã độc tương tự, Kaspersky Lab khuyến cáo:

- Người dùng có khả năng bị nhiễm Dvmap nên sao lưu tất cả dữ liệu và thiết lập lại dữ liệu ban đầu.

- Trước khi tải xuống bất kỳ ứng dụng nào, luôn kiểm tra xem ứng dụng có được tạo ra bởi một nhà phát triển có uy tín hay không.

- Từ chối tải xuống bất cứ điều gì mà mình cảm thấy nghi ngờ, không tin cậy hoặc có nguồn gốc không thể được xác minh.

- Cài đặt một giải pháp bảo mật đáng tin cậy cho smartphone.

Mới đây, hãng bảo mật Check Point đã phát hiện ra 38 mẫu smartphone bị cài sẵn phần mềm độc hại trước khi chúng được...

Nguồn thông tin được HOCHOIMOINGAY.com sưu tầm từ Internet