WannaCry cũng đã có phiên bản tiếp theo.

Liên quan tới mã độc WannaCry, một nhà nghiên cứu bảo mật từ Google đã đăng tải lên Twitter thông tin chỉ ra khả năng có một sự liên quan giữa các cuộc tấn công đòi tiền chuộc WannaCry và mã độc thường được sử dụng bởi nhóm hacker Lazarus khét tiếng. Các hoạt động lớn nhất liên quan đến nhóm Lazarus bao gồm các vụ tấn công vào hãng Sony Pictures năm 2014, Ngân hàng Trung ương Bangladesh năm 2016 và hàng loạt các vụ tấn công tương tự vẫn tiếp tục vào năm 2017.

Nhà nghiên cứu của Google đã chỉ ra một mẫu mã độc WannaCry xuất hiện vào tháng 2/2017, tức 2 tháng trước khi xảy ra hàng loạt vụ tấn công gần đây. Các nhà nghiên cứu của Kaspersky Lab đã phân tích thông tin này, xác định và đã xác nhận sự giống nhau rõ ràng của mã giữa mẫu mã độc được đưa ra bởi nhà nghiên cứu của Google và các mã độc sử dụng trong các cuộc tấn công năm 2015 của nhóm Lazarus.

Mặc dù sự tương đồng này không hẳn là chứng cứ cho sự kết nối mạnh mẽ giữa mã độc đòi tiền chuộc WannaCry và nhóm Lazarus, nhưng nó cũng có thể mang tới những bằng chứng mới mà có thể làm sáng tỏ nguồn gốc của WannaCry.

Theo Kaspersky Lab, rất khó để ước tính tổng số ca bị lây nhiễm. Tuy nhiên, số lượng các cuộc tấn công của WannaCry được phát hiện bởi Kaspersky Lab vào ngày 15/5 đã giảm xuống 6 lần so với ngày 12/5, điều này cho thấy sự lây nhiễm có thể đã được kiểm soát. Mặc dù vậy, hãng này một lần nữa đưa ra các khuyến cáo cho người dùng trước nguy cơ lây nhiễm WannaCry.

Khuyến cáo của Kaspersky để giảm rủi ro bị lây nhiễm:

1. Cài đặt bản vá chính thức từ Microsoft để ngăn chặn lỗ hổng bị khai thác để tấn công (Đã có các bản vá có sẵn cho Windows XP, Windows 8, Windows Server 2003 Windows XP, Windows 8 và Windows Server 2003)

2. Đảm bảo rằng các giải pháp bảo mật được bật trên tất cả các nút của mạng.

3. Đối với những người dùng không sử dụng các giải pháp của Kaspersky Lab, hãng đề nghị cài đặt công cụ miễn phí Kaspersky Anti-Ransomware Tool tại địa chỉ go.kaspersky.com/Anti-ransomware-tool.html.

4. Nếu có sử dụng các giải pháp của Kaspersky Lab, hãy đảm bảo rằng nó có bao gồm thành phần System Watcher - một tính năng chủ động phát hiện hành vi, và đừng quên bật tính năng này.

5. Chạy tính năng Critical Area Scan trong giải pháp của Kaspersky Lab để phát hiện ngay các khả năng lây nhiễm một cách nhanh nhất. (Nếu không bị tắt nó sẽ tự động phát hiện trong vòng 24 giờ)

6. Khởi động lại hệ thống sau khi phát hiện MEM: Trojan.Win64.EquationDrug.gen.

7. Sử dụng dịch vụ báo cáo các mối đe dọa cụ thể cho khách hàng để được thông báo về các cuộc tấn công có thể xảy ra.

8. WannaCry cũng nhắm vào các hệ thống nhúng. Kaspersky Lab khuyên người dùng nên đảm bảo các giải pháp bảo mật dành riêng cho các hệ thống nhúng được cài đặt, đảm bảo chúng có cả tính năng bảo vệ chống lại phần mềm độc hại và chức năng Default Deny.

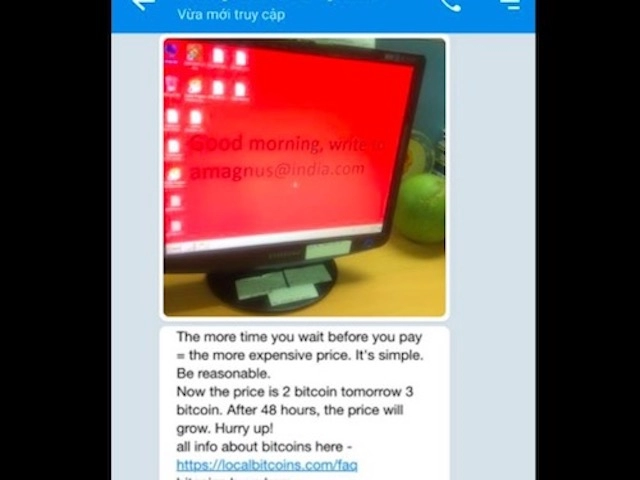

Nếu người dân vẫn cứ lơ là thì nguy cơ WannaCry bùng phát tại Việt Nam như bất kỳ quốc gia nào khác hoàn toàn có thể...

Nguồn thông tin được HOCHOIMOINGAY.com sưu tầm từ Internet